はじめに

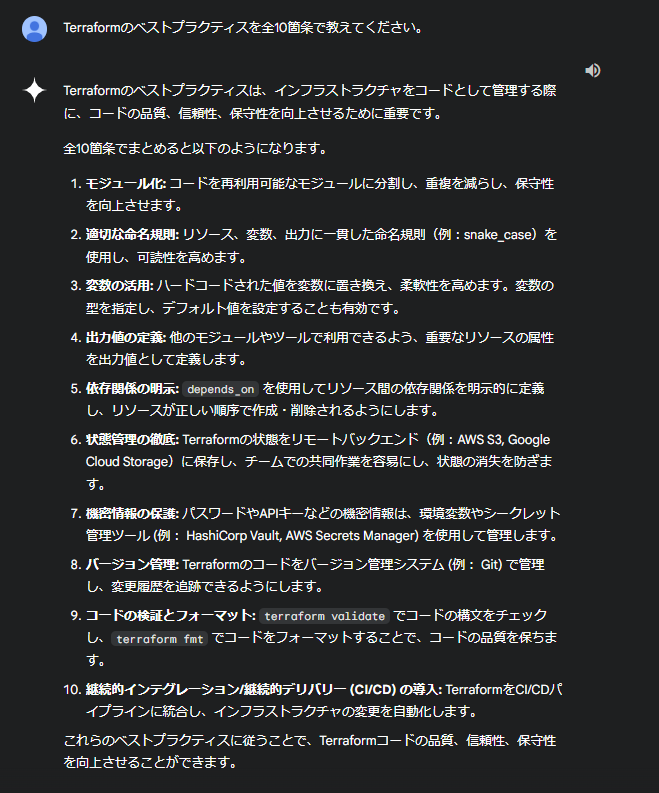

前回の記事では、Googleの生成AIであるGeminiにTerraformのベストプラクティス10箇条を聞き、出力された内容の詳細を5箇条解説しました。後編となる今回は、前編で書ききれなかった5箇条の詳細を書いていきます。

前回記事はこちらをご覧ください。

ベストプラクティス10箇条(後編)

6.状態管理の徹底

Terraformの状態ファイルは、インフラストラクチャの現在の状態を記録した重要なファイルです。状態管理を徹底することで、Terraformを安全かつ効率的に運用しインフラストラクチャの整合性を保つことができます。

①リモート状態の利用

ローカルでの状態管理は共有やバージョン管理が困難で、削除リスクも伴います。一方、クラウドストレージやTerraform Cloudを利用するリモート状態管理は安全な共有と管理を可能にし、チームでの共同作業を円滑にします。

②状態のバックアップ

状態ファイルの定期的なバックアップは、障害時の復元に不可欠です。クラウドストレージのバージョン管理機能を利用すれば、過去の状態も復元可能です。また、バックアップは元のファイルとは異なる場所に保管することで、データ損失のリスクを最小限に抑えられます。

③状態の暗号化

状態ファイルには機密情報が含まれるため、保護が重要です。クラウドストレージの暗号化機能やHashiCorp Vaultなどの秘密管理ツールを用いてファイルを暗号化し、セキュリティを強化します。

④状態のバージョン管理

状態ファイルをGitなどのバージョン管理システムで管理すれば、変更履歴の追跡と必要に応じた状態復元が可能です。変更時には、内容を明確にするコミットメッセージを記述し、管理を徹底します。

⑤状態のロック

複数人が同時にterraform applyを実行すると状態ファイルが競合し、インフラストラクチャが不安定化する可能性があります。Terraform Cloudや-lock、-lock-timeoutオプションを使用して状態ファイルへのアクセスをロックし、同時実行を防ぎます。

⑥状態の分割

大規模インフラでは、状態ファイルを分割することで管理性とパフォーマンスが向上します。モジュールごとにファイルを分割すれば、独立性と再利用性が高まります。

⑦状態の定期的なレビュー

状態ファイルには、削除済みリソースの情報が残ることがあります。定期的なレビューで不要な情報を削除し、ファイルサイズを削減することでパフォーマンスを向上させることができます。また、実際のインフラと状態ファイルの内容が一致しているか確認し、差異があれば修正することが重要です。

7.機密情報の保護

Terraformでインフラストラクチャを管理する際、APIキー、パスワード、証明書などの機密情報を扱うことは避けられません。これらの機密情報を適切に保護することは、セキュリティを維持するために非常に重要です。

①機密情報を直接コードに含めない

Terraformコードへの機密情報の直接記述は、漏洩リスクを高めます。変数を活用し、機密情報は.tfvarsファイルに分離しましょう。.tfvarsファイルはバージョン管理から除外し安全に管理することで、コードの可読性とセキュリティを両立できます。

②環境変数の利用

機密情報をコードやファイルに直接記述しないように、環境変数を利用して実行時にその情報を渡すことで、保存の必要がなくなります。環境変数を利用して実行時に機密情報を渡すことで、保存の必要性を排除できます。継続的インテグレーション/継続的デリバリー(以下、CI/CD)パイプラインで環境変数を設定すれば、機密情報を安全に管理し、自動化されたデプロイメントプロセスに統合できます。

③アクセス制御

Terraformのセキュリティを強化するには、最小権限の原則を徹底すべきです。Terraformを実行するユーザーやサービスアカウントには、必要な最小限の権限のみを付与します。クラウドプロバイダーのIAM(Identity and Access Management)を活用し、Terraformがアクセスできるリソースを厳密に制限することで、セキュリティリスクを低減できます。

④秘密管理ツールの利用

Terraformの機密情報管理には、秘密管理ツールが有効です。これらのツールを使うことで機密情報を一元的に管理し、アクセス制御や監査ログ機能でセキュリティを強化できます。

⑤定期的な監査

Terraformのセキュリティ監査では、アクセスログの定期的な確認が不可欠です。実行ログや状態ファイルへのアクセス記録を分析し、不正な操作を早期に発見しましょう。また、設定レビューも定期的に実施し、セキュリティ上の不備がないか継続的に確認します。これらの対策によりTerraform環境のセキュリティを維持し、潜在的なリスクを最小限に抑えることができます。

8.バージョン管理

Terraformのコードをバージョン管理システムで管理することは、チームでの共同作業、変更履歴の追跡、障害発生時の復旧などを実現するために不可欠です。

①ファイル管理

Terraform固有のファイル(.terraform、terraform.tfstateなど)や、機密情報を含むファイルは、.gitignoreに追加してバージョン管理から除外しましょう。これにより、リポジトリの肥大化を防ぎ機密情報の漏洩リスクを低減できます。

②モジュール

再利用可能なTerraformモジュールは、独立したリポジトリで管理し、バージョン番号を付けて公開しましょう。これにより、モジュールの更新管理が容易になり、異なるプロジェクト間での再利用性と一貫性を高めることができます。

9.コードの検証とフォーマット

Terraformのコードは、インフラストラクチャの設計図となる重要なものです。コードの検証とフォーマットを徹底することでコードの品質を向上させ、エラーを早期に発見し、保守性を高めることができます。

①構文チェック

terraform validateは、Terraformコードの基本的な構文チェックを行うコマンドです。コードにエラーがある場合はエラーメッセージを表示します。CI/CDパイプラインに組み込むことで、コミットごとの構文チェックを自動化し、早期にエラーを発見できます。

②フォーマット

terraform fmtは、Terraformコードを標準フォーマットに自動整形し、可読性を向上させます。チーム全体で一貫したフォーマットを適用することで、共同作業が円滑に進み、コードレビューの効率も高まります。

③静的解析

TFLintはTerraformコードの静的解析ツールで、潜在的なエラーやセキュリティ問題を検出します。命名規則、ベストプラクティス、セキュリティルールなど多彩なルールを持ち、カスタムルール定義も可能です。CI/CDパイプラインに組み込むことで、コード品質を向上させます。

④Policy as Code

Open Policy Agent やSentinelはインフラストラクチャのポリシーをコード化し、Terraformコードがポリシーに準拠しているかを検証するツールです。これにより、特定リージョンへのリソース作成禁止やインスタンスへのタグ付け必須などのポリシーを強制できます。

⑤テスト

TerratestやKitchen-Terraformは、Terraformコードのテストツールです。実際にインフラを作成しテストを実行することで、コードが期待通りに動作するか検証します。これにより、デプロイ前に潜在的な問題を特定しインフラの信頼性を高められます。

10.CI/CDの導入

TerraformをCI/CDパイプラインに組み込むことでインフラストラクチャの変更を自動化し、迅速かつ安全にデプロイすることができます。

①インフラストラクチャ管理の自動化

CI/CDパイプラインを構築することで、Terraformコードの変更を自動的にテスト、検証、およびデプロイできます。これにより、手動による作業が減少し、人的エラーのリスクを軽減できます。インフラストラクチャの変更を迅速かつ一貫性のある方法で適用できるため、デプロイ時間の短縮と効率化が実現します。

②変更管理とバージョン管理の強化

Terraformコードをバージョン管理システムと連携させることで、変更履歴の追跡、コードレビュー、およびロールバックが容易になります。CI/CDパイプラインによる自動テストと検証により、コードの品質を維持し、予期しない問題の発生を防止できます。

③環境の一貫性と信頼性の向上

CI/CDパイプラインを通じて、開発環境、テスト環境、および本番環境で一貫性のあるインフラストラクチャを構築できます。自動テストと検証により、環境間の差異を最小限に抑え、本番環境での問題を早期に発見できます。

④セキュリティの向上

CI/CDパイプラインにセキュリティチェックを組み込むことで、インフラストラクチャの脆弱性を早期に特定し、修正できます。アクセス制御と権限管理をコードで定義し、自動的に適用することで、セキュリティポリシーの一貫性を確保できます。

⑤チームのコラボレーションの促進

Terraformコードを共有しレビューすることで、チームメンバー間のコラボレーションを促進できます。CI/CDパイプラインを通じて、インフラストラクチャの変更を透明性のある方法で管理し、チーム全体の理解を深めることができます。

最後に

Terraformは、インフラストラクチャをコードとして管理するための強力なツールです。 しかし、その力を最大限に引き出すためには、適切なプラクティスに従うことが重要です。ご紹介したこれらのプラクティスに従うことで、より効率的で、スケーラブルで、メンテナンスしやすいインフラを構築することができます。

執筆者プロフィール

- tdi クラウドビジネス推進室

-

AWS、Azure、GCPの全てを極めることを目標に日々奮闘しております。

新しい技術が好きで、常に情報収集しています。皆様に有益な情報を届けられるようにしていきたいです。

この執筆者の最新記事

Pick UP!2025年5月22日Geminiに聞くTerraformのベストプラクティス10箇条(後編)

Pick UP!2025年5月22日Geminiに聞くTerraformのベストプラクティス10箇条(後編) Pick UP!2025年3月12日Geminiに聞くTerraformのベストプラクティス10箇条(前編)

Pick UP!2025年3月12日Geminiに聞くTerraformのベストプラクティス10箇条(前編) Pick UP!2024年5月13日Google CloudでインフラCI/CDを実現する

Pick UP!2024年5月13日Google CloudでインフラCI/CDを実現する Pick UP!2023年4月27日クラウドの構築をInfrastructure as Code(IaC)で実現する

Pick UP!2023年4月27日クラウドの構築をInfrastructure as Code(IaC)で実現する